Houve um tempo em que os ataques cibernéticos às infraestruturas de identidade e autenticação [como o Active Directory (AD)] eram imensamente desafiadores. Muita reflexão teve que ser colocada na concepção de um plano para a execução cuidadosa de ataques, e conhecimento técnico avançado de domínios e redes era um requisito.

Com o tempo, com o advento das ferramentas de teste de caneta de código aberto, a lacuna de conhecimento e as complexidades envolvidas para realizar um ataque cibernético em grande escala diminuíram drasticamente.

Ataques de AD: compreender a intenção

O objetivo dos ataques AD, ou ataques a qualquer infraestrutura de administração de identidade, é bastante simples: obter o maior acesso no menor tempo possível . Independentemente da origem do ataque ou do ponto de intrusão, os invasores estão sempre procurando aumentar os privilégios. E o nível mais alto de acesso no AD é o acesso a um controlador de domínio (DC), porque então os invasores obtêm acesso administrativo instantâneo a todos os recursos críticos da rede.

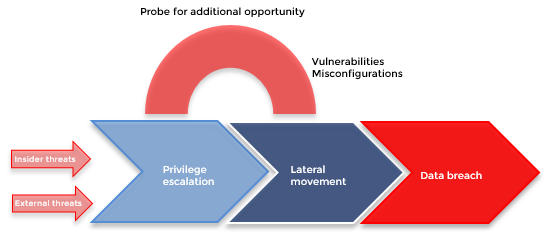

Cadeia de ataque de ataque AD

Os ataques AD são executados em várias fases; Os invasores geralmente infectam uma estação de trabalho do usuário final (uma vez que têm controles de segurança menos rigorosos), fazem a varredura no domínio em busca de vulnerabilidades ou permissões configuradas incorretamente e os exploram para mover-se lateralmente e obter acesso a um servidor superior na hierarquia da rede, como um servidor de arquivos críticos ou um DC.

Mas e se disséssemos que um invasor pode se passar por um controlador de domínio e extrair furtivamente informações confidenciais de domínio?

Replicação entre DCs no AD

A infraestrutura de TI de uma organização geralmente precisa de mais de um DC para seu AD. Para manter as informações entre os DCs consistentes, os objetos do AD devem ser replicados por meio desses DCs.

A maioria das tarefas relacionadas à replicação é especificada no Microsoft Directory Replication Service Remote Protocol (MS-DRSR). A API da Microsoft que implementa o protocolo é chamada de DRSUAPI.

Função DSGetNCChanges:

O cliente DC envia uma solicitação DSGetNCChanges quando deseja obter atualizações de objeto AD do segundo DC. A resposta contém um conjunto de atualizações do segundo DC que o DC do cliente deve aplicar à réplica NC (uma estrutura que armazena informações de replicação).

Vamos ver como os invasores tiram proveito da função de replicação no AD, que não pode ser desativada ou desativada.

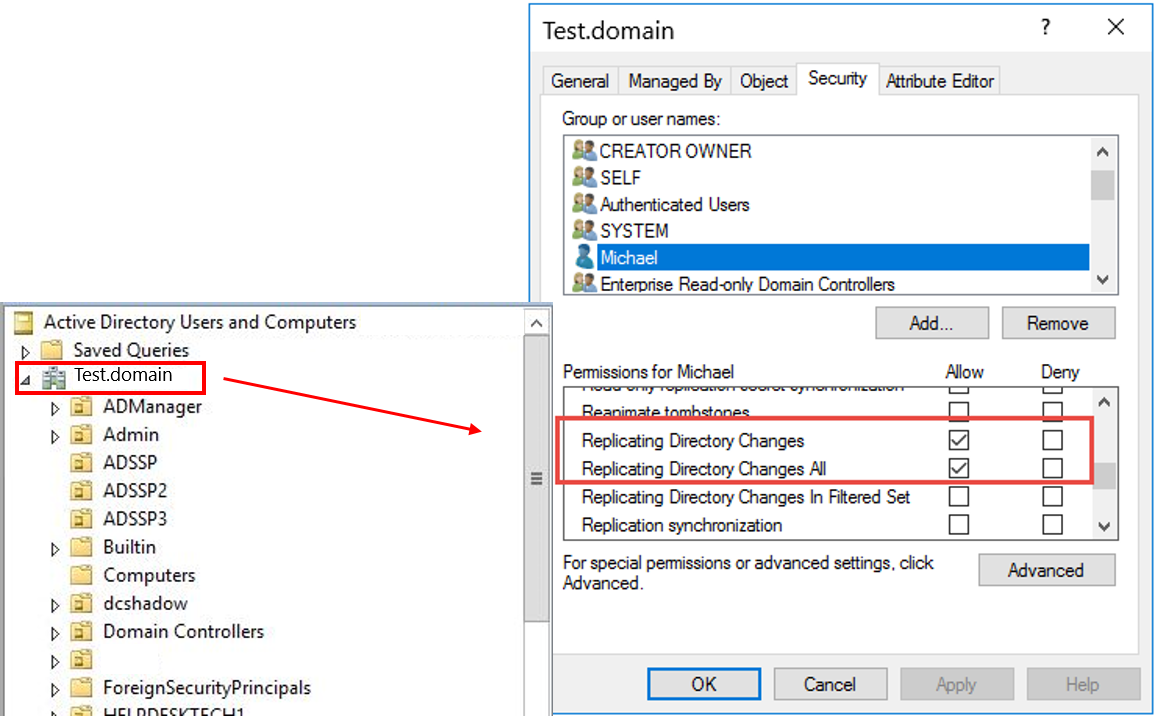

Explorando privilégios de replicação para acessar dados confidenciais de domínio

Ferramentas ofensivas de código aberto podem utilizar comandos específicos dentro do MS-DRSR para simular o comportamento de um DC e buscar hashes de senha de usuário de domínio.

Esses ataques são conhecidos como ataques pós-exploração, porque os invasores precisam acessar uma conta de usuário que tenha privilégios de replicação no AD. Administradores, Admins. Do Domínio e Administradores Corporativos geralmente têm os direitos necessários. Mas, mais especificamente, os seguintes direitos são necessários:

Uma vez que o acesso é adquirido, as etapas para realizar o ataque são bastante simples.

- O invasor descobre um DC para solicitar a replicação.

- Um comando simples de uma linha, como NLTEST / dclist: [Domainname] , pode ajudar a determinar os nomes do DC, incluindo detalhes como o DC primário e os nomes dos sites dos DCs.

- As alterações de replicação são solicitadas usando a função GetNCChanges .

- O DC retorna os dados de replicação, incluindo hashes de senha, para o solicitante.

Confira este pequeno vídeo para ver como o ataque é executado:

Mitigando ataques de replicação com ManageEngine Log360

Com o Log360, você pode:

- Detecta em tempo real quando as permissões de replicação são atribuídas a usuários não autorizados.

- Rastreie as associações de grupos privilegiados como Admins. Do Domínio e Administradores Corporativos, que têm privilégios de replicação de domínio por padrão.

- Monitore a rede em busca de quaisquer endereços IP de DC ilícitos que não tenham permissão para realizar a replicação.

- Descubra a execução de ferramentas maliciosas de código aberto monitorando processos e scripts do Windows.

Além disso, com a capacidade de configurar alertas personalizados e mitigar danos instantaneamente desligando dispositivos, encerrando sessões de usuário ou realizando mais ações com base nos scripts configurados, você pode ter certeza de que todas as alterações sensíveis serão notificadas e executadas.

O Log360 da ManageEngine é uma solução única para todos os seus desafios de gerenciamento de log e segurança de rede. Essa solução totalmente integrada combina os recursos do ADAudit Plus, do EventLog Analyzer, do

Quer implantar esses quatro passos e diversas outras funcionalidades do Log360? Clique no botão abaixo e inicie sua avaliação gratuita de 30 dias, contando sempre com o apoio da equipe ACS Pro.

ACS Pro Revendedor Autorizado ManageEngine e Zoho no Brasil.

Fone / WhatsApp (11) 2626-4653.