A Universal Health Services (UHS), uma empresa da Fortune 500 e prestadora de serviços de saúde, supostamente desligou sistemas em instalações nos Estados Unidos depois que o ransomware Ryuk atingiu sua rede em 27 de setembro de 2020, de acordo com um artigo no site Health IT Security.

O que é Ryuk ransomware?

Ryuk é uma ameaça de ransomware sofisticada que visa empresas, hospitais e instituições governamentais em todo o mundo. Ao contrário do ransomware comum que visa todo tipo de vítima, o Ryuk é normalmente usado para ataques personalizados. Os invasores usam técnicas manuais de hacking e ferramentas de código aberto para se mover lateralmente por uma rede privada e obter acesso administrativo. Ryuk é uma versão modificada do ransomware Hermes.

Tanto Hermes quanto Ryuk são conhecidos por identificar e criptografar dispositivos de rede e excluir cópias de sombra armazenadas em endpoints. O resgate exigido pelos invasores geralmente será exorbitante, pois o número de processos manuais para iniciar esse ataque é alto. Esses processos manuais incluem amplo mapeamento de rede, coleta de credenciais e exploração direta, que ocorrem antes de cada operação.

Como o ransomware Ryuk penetra nas redes?

Os diferentes estágios do ataque de ransomware Ryuk são:

- Intrusão.

- Movimento lateral.

- Exfiltração de dados ou impacto do ataque.

Existem várias maneiras de iniciar um ataque, como e-mails phishing, visitas a sites não seguros ou clicando em pop-ups aleatórios. Ryuk quase sempre é distribuído por bots, como TrickBot ou Emotet, que fornecem acesso direto à rede da vítima.

Nem todas as infecções por TrickBot levam a um ataque de ransomware Ryuk. Mas, quando o fizerem, o ataque será letal. Normalmente, a implantação do Ryuk ocorre semanas após o bot aparecer pela primeira vez na rede. Essa lacuna permite que o bot roube informações confidenciais, tornando a organização vulnerável mesmo antes do ataque real. O invasor então usa os dados coletados pelo bot para identificar a rede potencial na qual o Ryuk pode ser implantado. Isso completa o ciclo de intrusão.

Uma vez dentro da rede, o invasor inicia atividades manuais de hacking, como reconhecimento de rede e movimento lateral, que ajudam a comprometer os controladores de domínio e dá a eles acesso ao maior número possível de sistemas.

O exercício de criptografia

Depois que os invasores encontram um sistema adequado, dois arquivos são carregados em uma subpasta dentro do diretório. O invasor então carrega dois arquivos dentro do diretório. Os dois arquivos são:

PÚBLICO: Chave Pública RSA

O processo de criptografia começa neste estágio.

O invasor varre os sistemas de arquivos, conectando unidades para iniciar a criptografia usando WNetOpenEnum e WNetEnumResource. Cada vez que um arquivo é criptografado, a chave de criptografia é destruída. Depois que um arquivo é criptografado, a extensão .ryk é anexada. Alguns arquivos podem não ter nenhuma extensão.

Ryuk é capaz de criptografar arquivos, exceto aqueles com extensões .dll, .lnk, .hrmlog, .ini e .exe. Os arquivos armazenados nos diretórios Windows System32, Chrome, Mozilla, Internet Explorer e Lixeira também são excluídos. Isso provavelmente permite que a vítima use um navegador para pagar o resgate.

Ryuk usa técnicas de criptografia fortes. Isso garante que os arquivos não serão recuperados facilmente. Os arquivos são normalmente criptografados usando AES-256 e as chaves dos arquivos são armazenadas em um arquivo com a extensão .ryk. As chaves AES são então criptografadas com um par de chaves públicas privadas RSA-4096, são controladas inteiramente pelo invasor.

Ryuk é considerado um ataque maligno, pois envolve a criptografia de várias chaves com outras chaves, e todo o processo é feito sob medida para vítimas específicas. Isso significa que, mesmo que a chave privada de uma vítima seja publicada, isso não ajudará a descriptografar os arquivos pertencentes a outra vítima.

O que torna o Ryuk letal?

Até agora, nenhuma ferramenta de código aberto foi capaz de descriptografar os arquivos Ryuk. Além disso, a chave do descriptografador fornecida pelo invasor, mesmo depois que o resgate foi pago, às vezes corrompe os arquivos. E, mesmo após o processo de recuperação, o invasor ainda pode corromper arquivos essenciais necessários para as operações do sistema. Como qualquer outro programa de ransomware, o Ryuk tenta acessar e excluir cópias de sombra de dados armazenados no sistema para evitar a recuperação por meios alternativos. Ele também contém um script kill.bat que desativa serviços importantes, como backups de rede e antivírus do Windows Defender.

Como mitigar o impacto do ataque

Para se defender com sucesso contra ataques operados por humanos, é essencial seguir algumas das melhores práticas básicas. Infelizmente, algumas organizações às vezes desabilitam temporariamente seus antivírus ou outros controles de segurança para melhorar o desempenho do sistema. No entanto, mesmo a desativação dos sistemas de segurança por um curto período de tempo apresenta aos hackers a oportunidade de entrar e interromper a rede. Nesses casos, os invasores podem aproveitar o malware previamente detectado pelo antivírus para realizar um novo ataque.

Alguns dos outros pontos fracos comumente explorados em uma rede são:

- Falta de firewall ou proteção de autenticação multifator (MFA).

- Ter credenciais de domínio fracas.

- Desativando o sistema de prevenção de intrusão.

- Acessando sites não seguros.

Algumas práticas recomendadas que podem ajudar a mitigar o risco de um ataque são:

- Corrigir e atualizar aplicativos e programas regularmente. Isso garante que os pontos de entrada para possíveis ataques de ransomware sejam bloqueados.

- Certifique-se de que os firewalls e a prevenção de intrusões estejam ativados em sua rede.

- Exigir credenciais fortes para o domínio.

- Implante uma solução abrangente que pode monitorar sua rede e gerar alertas.

Como o Log360 pode ajudar?

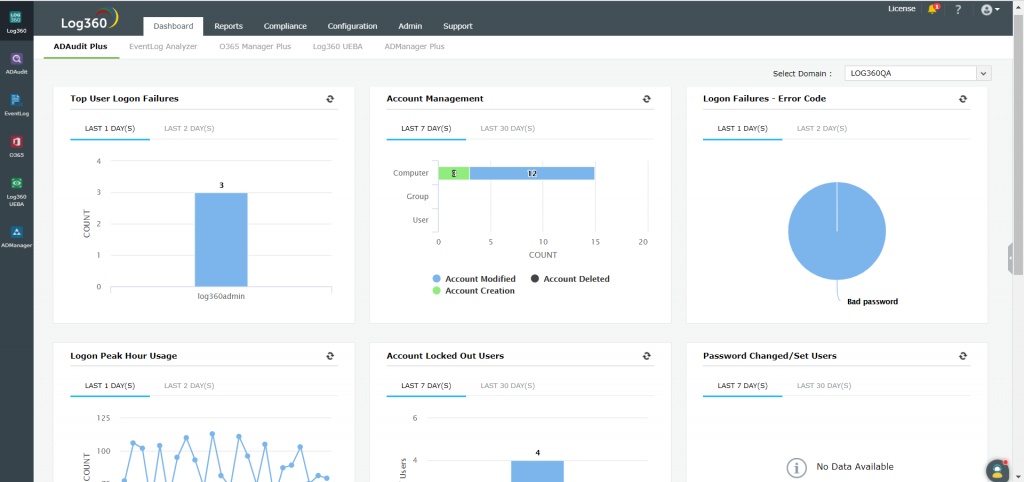

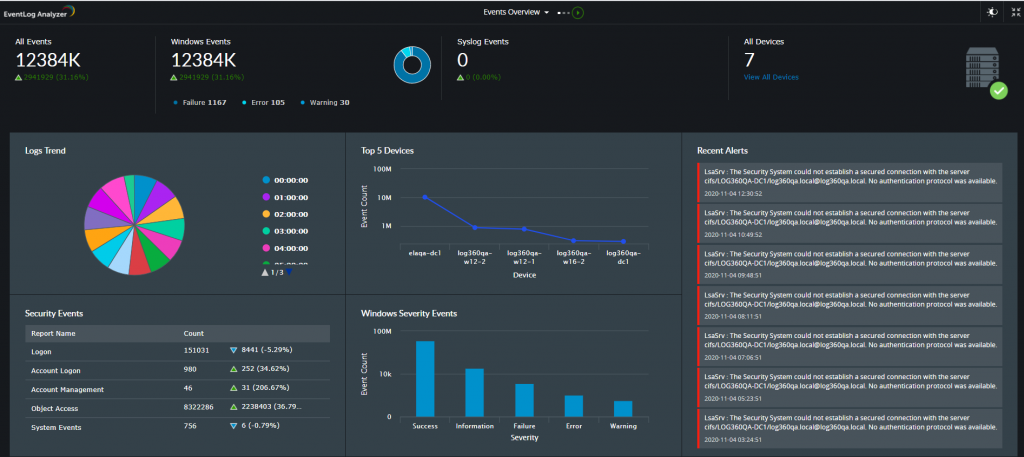

O Log360 da ManageEngine, uma solução abrangente de gerenciamento de eventos e informações de segurança (SIEM), ajuda a monitorar sua rede e infraestrutura de TI e fornece alertas em tempo real e relatórios prontos para uso.

Log360 ajuda você a:

- Proteger suas plataformas locais, híbridas e em nuvem.

- Impedir ataques de segurança e proteger dados confidenciais de violações.

- Obter percepções mais detalhadas sobre a atividade de rede por meio de auditoria aprofundada de dispositivos de rede.

- Automatizar o processo de gerenciamento de log, incluindo logs da infraestrutura de nuvem pública.

- Atender aos requisitos de conformidade com facilidade.

- Implementar rapidamente ações pós-violação por meio de amplos recursos de análise forense.

e muito mais .

O Log360 também fornece informações sobre eventos como acesso a aplicativos, alterações de configuração, logon de firewall, alterações de registro e assim por diante.

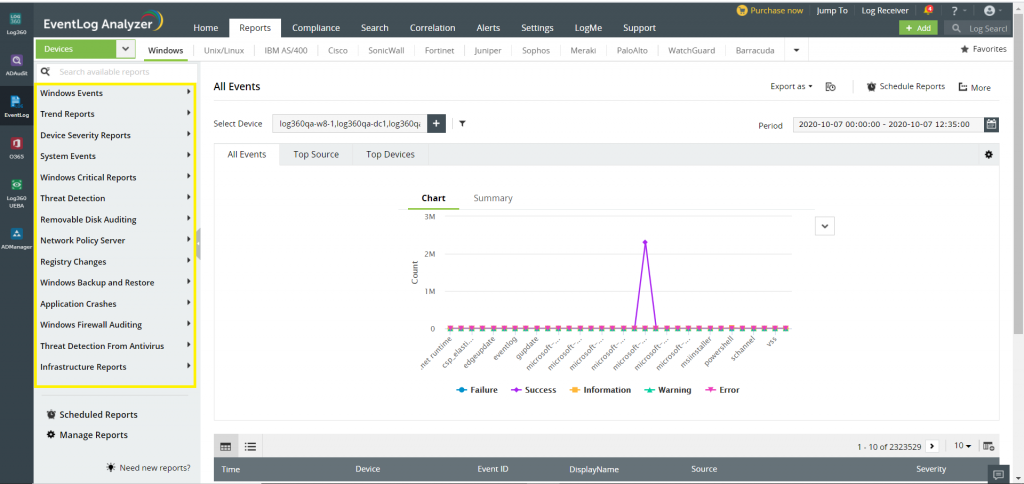

O componente de gerenciamento de log do Log360, EventLog Analyzer, monitora a rede e detecta ameaças em potencial. A solução fornece alertas em tempo real e gera relatórios abrangentes que ajudam o administrador a tomar medidas para proteger a rede.

ACS Pro Revendedor Autorizado ManageEngine e Zoho no Brasil.

Fone / WhatsApp (11) 2626-4653.