Um ataque de ransomware é um bug do qual não podemos nos livrar. Ou talvez, ele possa até ser chamado de metamorfo que de alguma forma encontra um caminho para as redes, não importa quantas sentinelas armadas você tenha implantado dentro e ao redor do seu perímetro.

A linha entre o ransomware e uma violação de dados está desaparecendo lentamente. Os agentes de ameaças preferem o ransomware a outros modos de ataque porque eles funcionam. A Cybercrime Magazine preveu um novo ataque de ransomware a cada 11 segundos em 2021. Os ataques de ransomware são fáceis de iniciar, extremamente difíceis de rastrear até a fonte e, sim, eles evoluíram. Veja por que os ataques de ransomware serão cada vez piores.

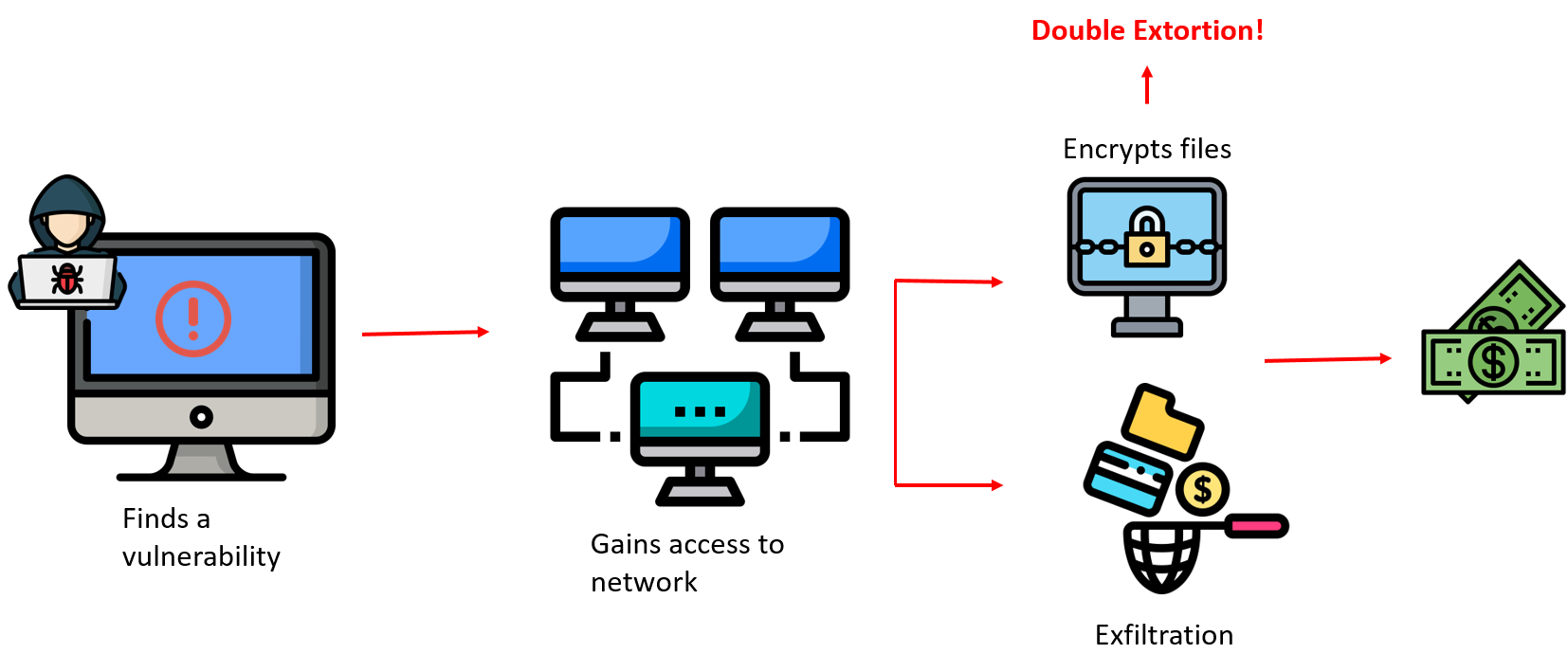

Não é mais apenas criptografia, é extorsão dupla

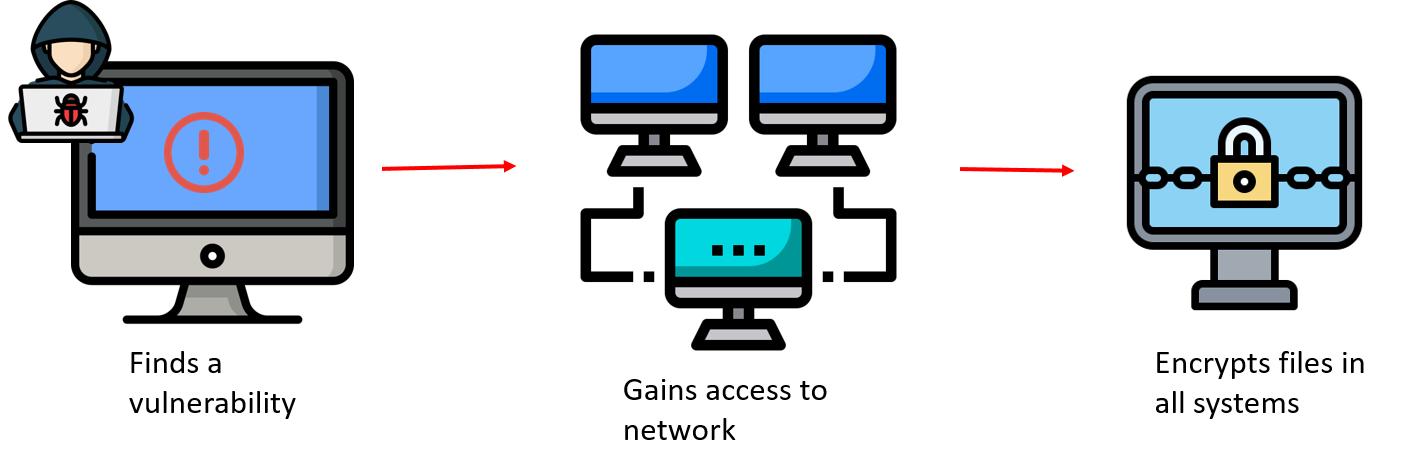

Um exemplo de ataque de ransomware típico:

Encontra uma vulnerabilidade.

Obtém acesso à rede.

Criptografa arquivos em todos os sistemas.

Muitas vítimas sobreviveram a ataques de ransomware devastadores, graças aos seus backups armazenados em um local seguro que não pôde ser criptografado pelo ransomware. Usando os backups, as vítimas apenas restauram os arquivos e seguem com a vida; não há razão nem para se envolver com o ator da ameaça. Agora, os agentes de ameaças aumentaram seus ataques. Os cibercriminosos desenvolveram uma nova estratégia em que não apenas mantém as máquinas como reféns, mas também sugam dados confidenciais dessas máquinas e ameaçam liberá-los para o mundo se os alvos não cumprirem seus termos.

Encontra uma vulnerabilidade.

Obtém acesso à rede.

Exfiltração – Criptografa arquivos – Extorsão dupla!

Quase 50% dos casos de ransomware em 2020, além de criptografar os dados, também incluiu a ameaça de liberação de dados exfiltrados. Estudos sobre ransomware afirmam que “tão pouco quanto 5 GB e até 400 GB de dados compactados estão sendo roubados de uma vítima antes da implantação do ransomware”.

Os operadores de ransomware não são confiáveis

Não é nenhuma surpresa que os invasores não sejam confiáveis, embora as vítimas possam decidir que há razões válidas para o pagamento. Afim de evitar a exposição pública de dados roubados ou para restaurar seus dados criptografados, é importante observar:

- Os atores da ameaça podem não devolver os arquivos roubados, mesmo depois de o resgate ser pago.

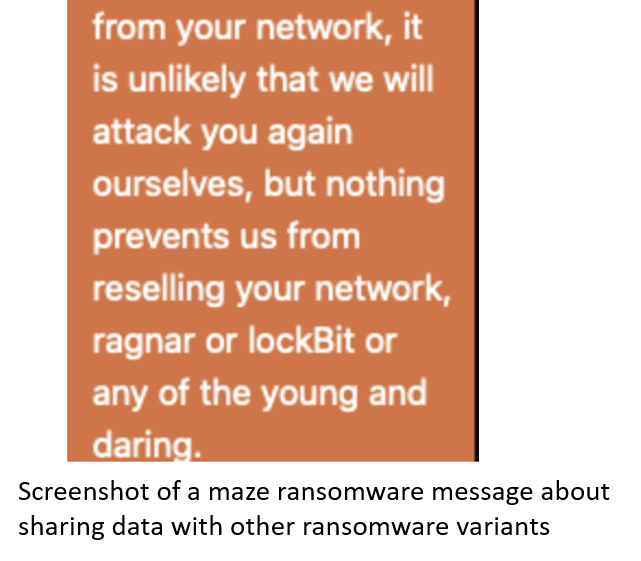

Os dados podem ser negociados com outros atores da ameaça, vendidos, retidos para uma futura tentativa de extorsão ou expostos antes mesmo do resgate ser pago. Por exemplo, aqui está um extrato de um labirinto de mensagens que os operadores de ransomware deram às organizações vitimadas. A frase “jovem e ousado” refere-se a outras variantes ou famílias de ransomware.

Qual foi o motivo mais importante para o ransomware em 2020?

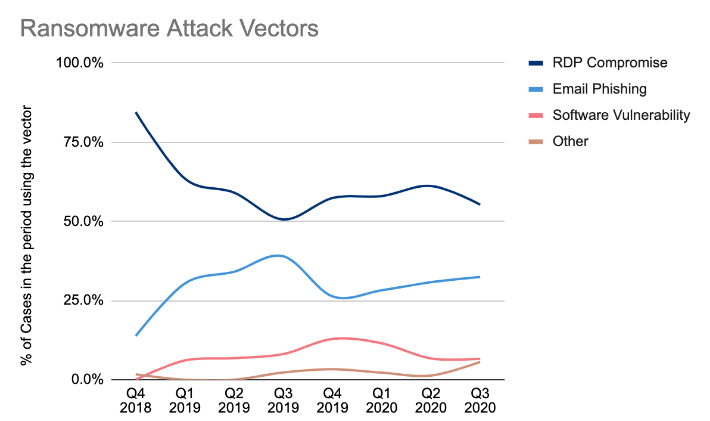

Esta ilustração, de uma pesquisa recente, mostra os dados agregados combinados de casos de ransomware. As credenciais expostas do remote desktop protocol (RDP) foram um fator importante nos incidentes de ransomware em 2020. De acordo com a pesquisa, “o fornecimento de credenciais RDP já comprometidas é tão grande que o preço está realmente diminuindo. Este é um sinal alarmante, pois indica que a oferta está superando a demanda ”.

Os vetores de ataque também variam de acordo com o tamanho das empresas. Como as empresas menores não podem pagar milhões de dólares em resgate, atingi-las de maneira rápida e forte com as credenciais RDP expostas é a melhor aposta do operador de ameaça. As vulnerabilidades de phishing e software de e-mail são viáveis para empresas maiores porque essas técnicas são mais envolventes e o pagamento justifica o esforço da parte do invasor. Após a infecção inicial, a próxima etapa é obter privilégios de administrador de domínio e infectar toda a rede com o ransomware.

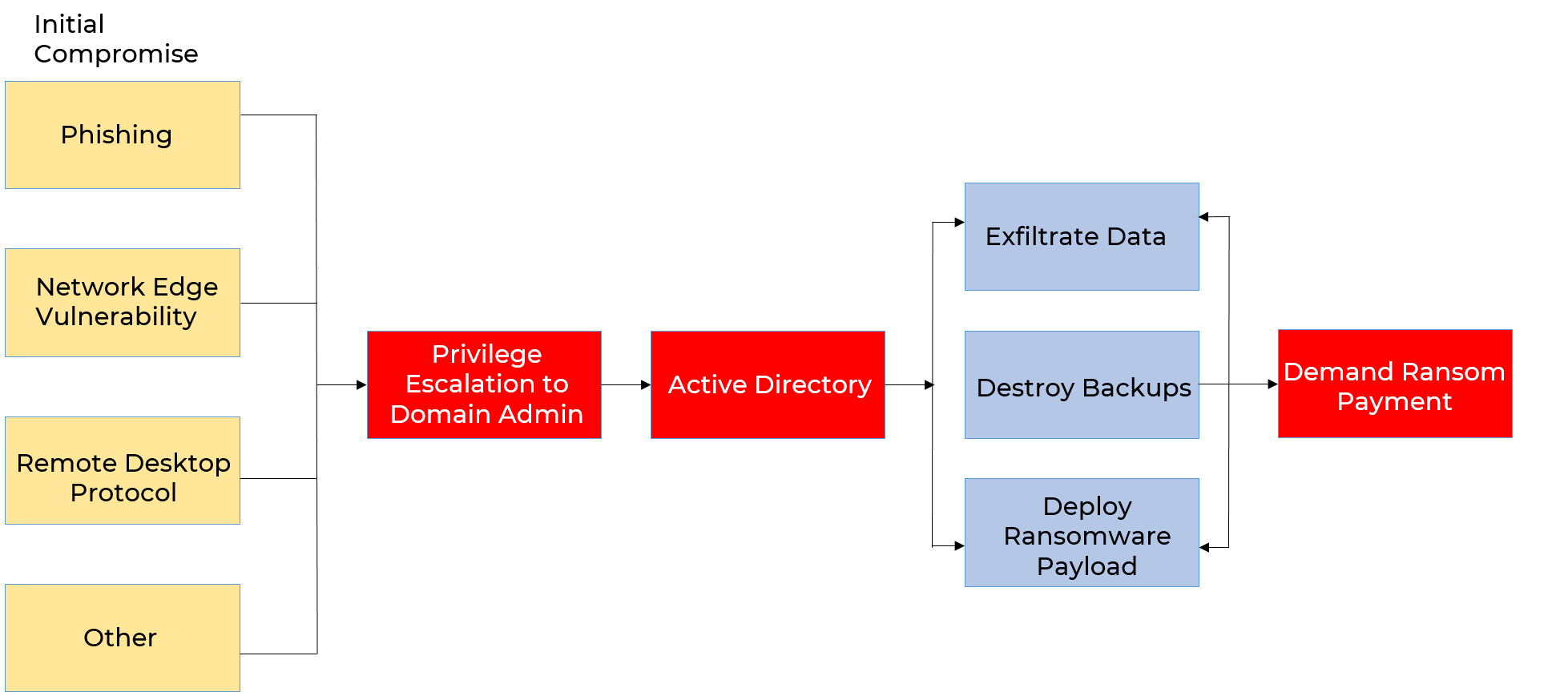

Em suma, a nova estratégia de ataque de ransomware de 2021 é assim:

Os atores da ameaça não visam apenas ambientes locais; mas também direcionar para a nuvem pública, como Azure AD ou Amazon Web Services.

Como podemos acabar com o reinado do ransomware?

Embora os vetores de ataque mencionados anteriormente estejam entre os mais comuns e úteis para interromper um ataque de ransomware em seu caminho, a intrusão também pode acontecer por meio de outros vetores. Numerosas vítimas atingidas por ransomware perceberam uma terrível surpresa quando ocorreu um ataque devido a um vetor que nunca consideraram.

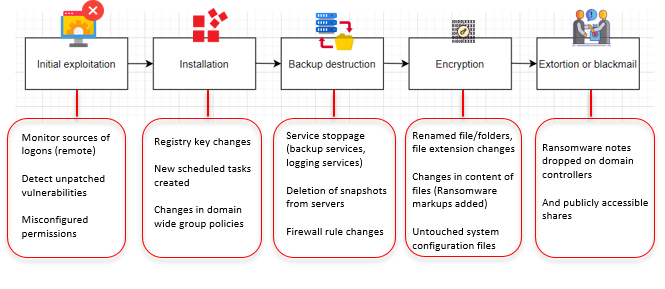

Um ataque de ransomware é dividido em vários estágios. Em cada estágio, mudanças são feitas em sua rede. Essas mudanças devem ser descobertas e correlacionadas a tempo, para que a presença de ransomware possa ser detectada. Dê uma olhada na cadeia de ataque abaixo:

O Log360 monitora vários componentes de sua rede quanto à presença de ransomware e fornece alertas em tempo real.

ACS Pro Revendedor Autorizado ManageEngine e Zoho no Brasil.

Fone / WhatsApp (11) 2626-4653.