NOBELIUM é o grupo por trás do backdoor SUNBURST, malware TEARDROP, malware GoldMax e outros componentes relacionados. Conhecido por suas técnicas de ataque indetectáveis, a recente campanha de e-mail malicioso da NOBELIUM foi detectada em janeiro de 2021 pelo Microsoft Threat Intelligence Center. Depois de experimentar e desenvolver as técnicas de entrega, o NOBELIUM teve como alvo 3.000 contas individuais em 150 países. A campanha atingiu seu pico quando o grupo utilizou um serviço de mala direta legítimo chamado Constant Contact para entregar cargas maliciosas.

Esta é uma ameaça contínua e ativa desde 29 de setembro de 2021. Embora possa parecer um típico e-mail de phishing contendo links duvidosos, é mais do que isso. As técnicas sofisticadas usadas pelo NOBELIUM para entregar cargas maliciosas requerem atenção especial.

Ignorar este ataque pode resultar em:

- Contas de usuário de alto valor comprometidas.

- Perda de informações confidenciais.

- Comando bem estabelecido e capacidade de controle sobre ativos críticos no ambiente de TI.

- Violação de políticas de conformidade, como GDPR, HIPAA e PCI DSS.

Vamos te ajudar a enfrentar essa ameaça e abordaremos:

- Uma introdução ao NOBELIUM.

- Técnicas de entrega de e-mail usadas pelos invasores.

- Indicadores de comprometimento deste ataque.

- Técnicas de mitigação que podem ser utilizadas.

Campanha de e-mail de spear phishing do NOBELIUM

A campanha de e-mail NOBELIUM diferiu significativamente das Operações NOBELIUM que ocorreram de setembro de 2019 até janeiro de 2021.

Anteriormente conhecido por facilitar o GoldMax, Sibot e GoldFinder malwares, a campanha de e-mail do NOBELIUM era completamente diferente de seu modus operandi anterior. A campanha atingiu seu pico quando o NOBELIUM aproveitou o serviço legítimo de e-mail Constant Contact para se disfarçar como uma organização de desenvolvimento com base nos Estados Unidos e distribuir URLs maliciosos para uma ampla variedade de organizações.

No post de hoje, cobrimos os motivos do invasor, comportamento malicioso e práticas recomendadas para proteção contra essa campanha de e-mail de spear phishing.

Técnicas de entrega adotadas pelo NOBELIUM

A MSTIC descobriu uma onda de e-mails de phishing que aproveitou a plataforma Google Firebase para preparar um arquivo ISO com conteúdo malicioso, e a organização de segurança também registrou os atributos daqueles que acessaram o URL. O ator da ameaça sempre mudava suas técnicas de entrega, dificultando sua detecção.

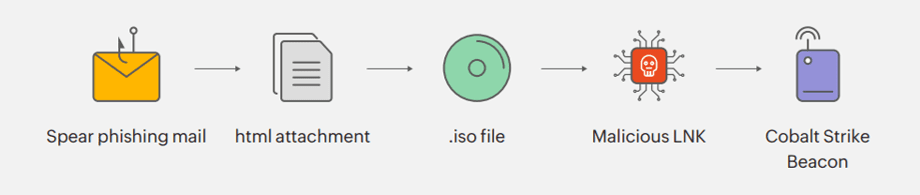

Técnica 1

O NOBELIUM tentou comprometer os sistemas com um anexo HTML que, quando aberto, gravava um ISO hospedado no arquivo Firebase no disco rígido e incentivava o alvo a abri-lo. O arquivo ISO aberto era montado como um drive de rede e isso permitia que um arquivo de atalho LNK executasse uma DLL embutida no ISO que, por sua vez, executava um Cobalt Strike Beacon.

Técnica 2

Em vez de hospedar o arquivo ISO no Firebase, ele foi codificado no arquivo HTML. O resto das etapas permaneceram as mesmas da técnica anterior.

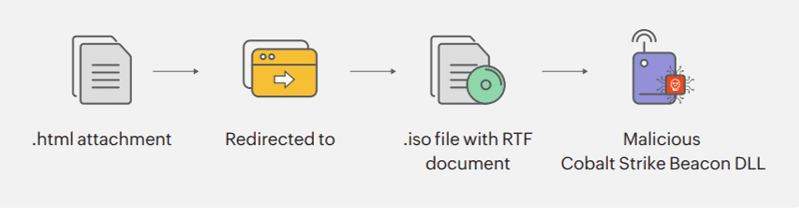

Técnica 3

Nessa técnica, o arquivo HTML redirecionava o alvo para um arquivo ISO que continha um documento RTF codificado com Cobalt Strike Beacon.

Técnica 4

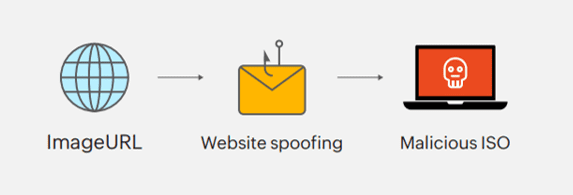

Neste experimento final, não havia arquivo HTML. Em vez disso, todos os e-mails de phishing vinham com um URL que redirecionava os alvos para um site falso onde os arquivos ISO foram distribuídos.

Além disso, nenhuma carga útil ISO foi entregue. Em vez disso, um URL malicioso foi compartilhado no e-mail que, quando clicado, o perfil do dispositivo garantiu que fosse realizado por um servidor da web controlado por um agente de ameaça.

Técnica de entrega evoluída

Em abril de 2021, o agente da ameaça abandonou o Firebase para hospedagem de arquivos ISO e rastreamento de vítimas. Eles codificaram o ISO no documento HTML, o que ajudou a armazenar os detalhes do destino em um servidor remoto usando o serviço api.ipify.org.

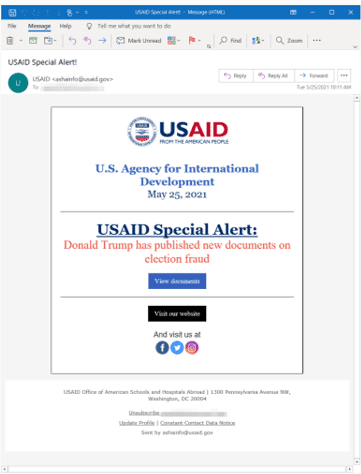

Em 25 de maio, a campanha do NOBELIUM atingiu seu pico quando começou a alavancar o legítimo serviço de mala direta Constant Contact. Ela tinha como alvo cerca de 3.000 contas individuais em mais de 150 organizações. Os e-mails pareciam se originar da USAID <ashainfo@usaid.gov>, e um endereço de resposta de <mhillary@usaid.gov> foi observado. Um dos e-mails de alerta enviados como parte da campanha é mostrado abaixo.

Figura 1: um dos e-mails da campanha.

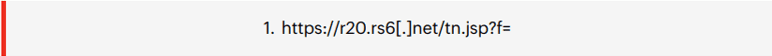

A URL no e-mail direciona o destino ao serviço legítimo de Constant Contact, que segue este padrão:

O usuário é então redirecionado para a infraestrutura controlada pelo NOBELIUM, com um URL seguindo este padrão:

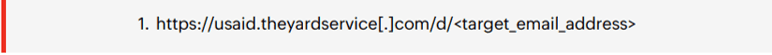

Um arquivo ISO malicioso é então entregue ao sistema. Dentro deste arquivo ISO estão os seguintes arquivos que são salvos no caminho %USER%\AppData\Local\Temp\<random folder name>\ :

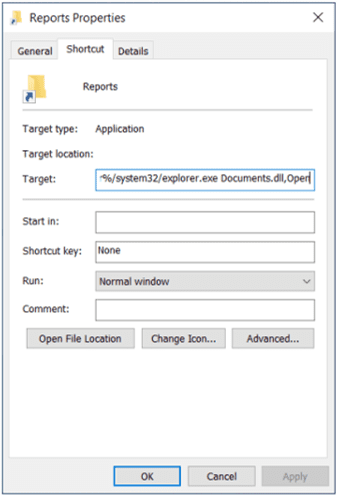

- Um atalho, como Reports.lnk, que executa um carregador personalizado Cobalt Strike Beacon.

- Um documento falso, como ica-declass.pdf, que é exibido para o alvo.

- Uma DLL, como Document.dll, que é um carregador personalizado Cobalt Strike Beacon apelidado de NativeZone por Microsoft.

O resultado final, ao detonar o arquivo LNK, é a execução de “C: \ Windows \ system32 \ rundll32.exe Documents.dll, Open ”.

A implantação bem-sucedida dessas cargas permite que o NOBELIUM obtenha acesso persistente aos sistemas comprometidos. Então, a execução bem-sucedida dessas cargas maliciosas pode permitir que o NOBELIUM conduza objetivos de ação, como movimento lateral, exfiltração de dados e entrega de malware adicional.

Técnicas de mitigação

A defesa contra o NOBELIUM não é fácil, mas pode ser realizada de forma eficiente se você utilizar uma solução proativa de monitoramento, proteção, gerenciamento, auditoria, alerta e geração de relatórios.

Encontre os dispositivos não gerenciados

Fique de olho em todos os dispositivos em sua rede. Identifique os dispositivos não gerenciados e execute as ações necessárias.

Habilitar autenticação multifator (MFA)

Para mitigar credenciais comprometidas, a MSTIC recomenda fortemente que as organizações habilitem o MFA para todas as contas de usuário.

Crie perfis de pesquisa de conteúdo

O módulo Content Search no M365 Manager Plus ajuda a identificar e-mails com links maliciosos e informações de identificação pessoal.

Habilite a auditoria e crie alertas

Habilite a auditoria para todas as atividades críticas do usuário, como acessos a caixas de e-mail de não proprietários, tentativas de senha malsucedidas, acessos a arquivos após o horário comercial, alterações de permissão e outras atividades suspeitas.

Conclusão

Estar e ser informado sobre o motivo e as técnicas de um invasor nos ajuda a tomar ações proativas para proteger nossa organização. Escolher a melhor ferramenta para fortalecer a segurança requer que você adquira a edição Microsoft 365 Premium com todos os recursos disponíveis para fazer uso dos benefícios fornecidos por eles. Uma alternativa acessível é uma ferramenta abrangente como o M365 Manager Plus, que ajuda a gerenciar e proteger sua configuração do Microsoft 365.

Indicadores de compromisso

O M365 Manager Plus é uma ferramenta abrangente do Microsoft 365 usada para relatar, gerenciar, monitorar, auditar e criar alertas para incidentes críticos. Com sua interface amigável, você pode gerenciar facilmente o Exchange Online, o Azure Active Directory, o Skype for Business, o OneDrive for Business, o Microsoft Teams e outros serviços do Microsoft 365 a partir de um único console.

ACS Pro Revendedor Autorizado ManageEngine e Zoho no Brasil.

Fone / WhatsApp (11) 2626-4653.