Foi divulgada uma vulnerabilidade crítica no sudo, que quando explorada, permite que os usuários ignorem as restrições de segurança e executem comandos como o usuário root. Essa falha de segurança deve ser rapidamente remediada, pois o sudo é uma das funcionalidades mais integrais e comumente usadas nos sistemas operacionais Linux.

Informações sobre sudo

Sudo significa “Superusuário Do”. Para executar um comando com privilégios elevados, como o de um super usuário, a palavra “sudo” é normalmente adicionada como um prefixo para esse comando. Isso faz do sudo um utilitário eficaz de segurança e gerenciamento, pois permite que vários usuários com credenciais apropriadas tomem decisões em nível administrativo.

Embora possa haver vários usuários com privilégios elevados, o Linux ainda oferece boa segurança, pois cada usuário e suas qualificações são meticulosamente gerenciados. Essa rigidez também se aplica ao comando sudo; somente os usuários listados no arquivo/etc/ sudoers têm permissão para executar comandos sudo. Além disso, esses usuários são classificados em três níveis de acesso:

1. Os poucos usuários confiáveis que têm permissão para executar comandos como todos os usuários, incluindo usuários raiz.

2. Os usuários que têm permissão para executar comandos como todos os usuários, exceto o usuário raiz.

3. Os usuários que têm permissão para executar comandos apenas como outros usuários específicos.

Quem pode explorar essa vulnerabilidade usando o sudo?

Esta vulnerabilidade (CVE-2019-14287) pode ser explorada apenas por usuários incluídos nas duas primeiras categorias mencionadas acima. Isso ocorre porque no arquivo/etc/sudoers, nas especificações RunAs nas duas primeiras seções, a palavra-chave ALL é mencionada entre colchetes e após o sinal de igual.

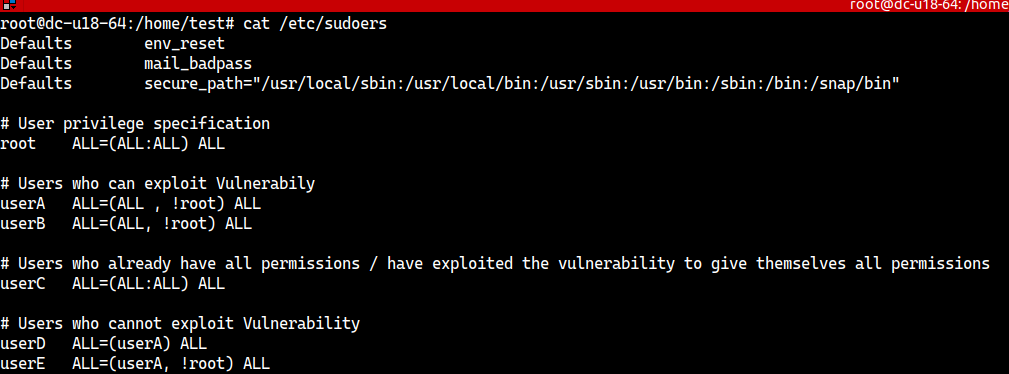

Como mostrado abaixo no arquivo/etc/ sudoers, para userA e userB (após o sinal de igual e entre colchetes), a palavra-chave ALL é mencionada primeiro e, para userD e userE, não é.

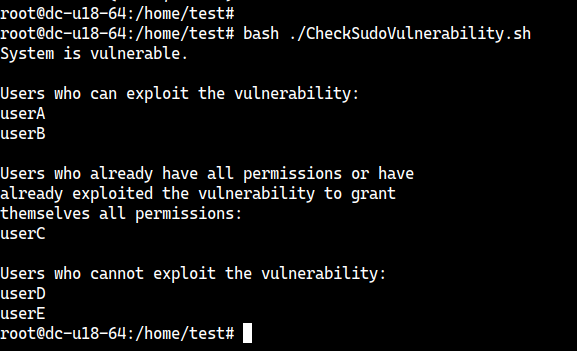

Nesse cenário, userA e userB têm privilégios sudo suficientes, mas não têm acesso root. Eles podem explorar a vulnerabilidade e elevar seus privilégios aos do userC, que inclui acesso root. Um resumo de cada usuário e sua capacidade de explorar a vulnerabilidade é mostrado abaixo.

Como exatamente o ataque ocorre?

Os usuários com privilégios de sudo teriam que fornecer seu próprio nome de usuário e senha para receber permissão para executar comandos sudo. No entanto, entre os usuários nos dois primeiros níveis de acesso, qualquer pessoa com intenções hostis pode direcionar qualquer terminal Linux e sequestrar o controle completo apenas digitando o nome de usuário como:

• -u# -1 id -u

Ou

• -u# 4294967295 id -u

Durante o processo de conversão de IDs do usuário em nomes de usuários, o -1 ou 4294967295 são traduzidos incorretamente como 0, que é o ID do usuário raiz. Além disso, o formato -u não é reconhecido no banco de dados de senhas, o que significa que a autenticação dinâmica por senha também não ocorre.

Como você pode ver, os invasores poderão explorar facilmente essa vulnerabilidade. Felizmente para os administradores Linux, também é fácil corrigi-lo!

O que você pode fazer sobre esta vulnerabilidade?

Para esta vulnerabilidade, descoberta por Joe Vennix, da Apple Information Security, como medida de precaução, um script que pode detectar todas as palavras-chave intencionais ou não intencionais mencionadas nos níveis de acesso no arquivo / etc / sudoers pode ser implantado manualmente ou via Endpoint Central .

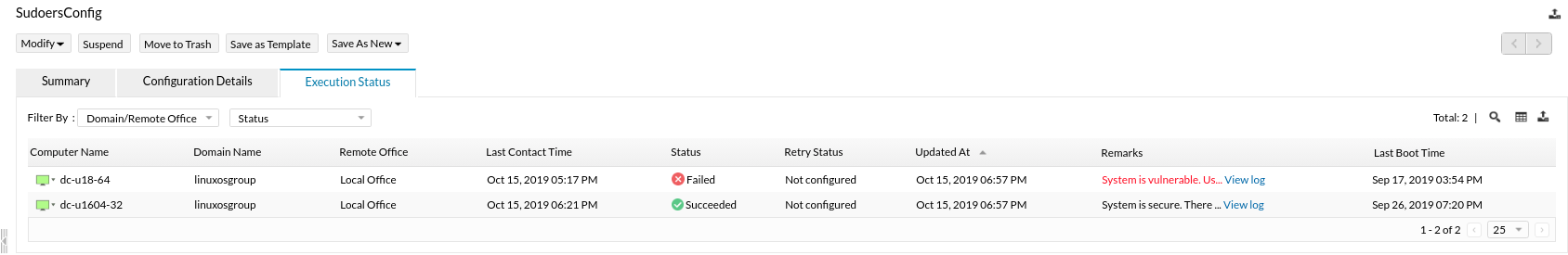

Como mostrado abaixo, no console do Endpoint Central, se a vulnerabilidade não afetou o sistema, a configuração do script será executada com êxito; no entanto, se a vulnerabilidade já tiver sido explorada, a execução falhará.

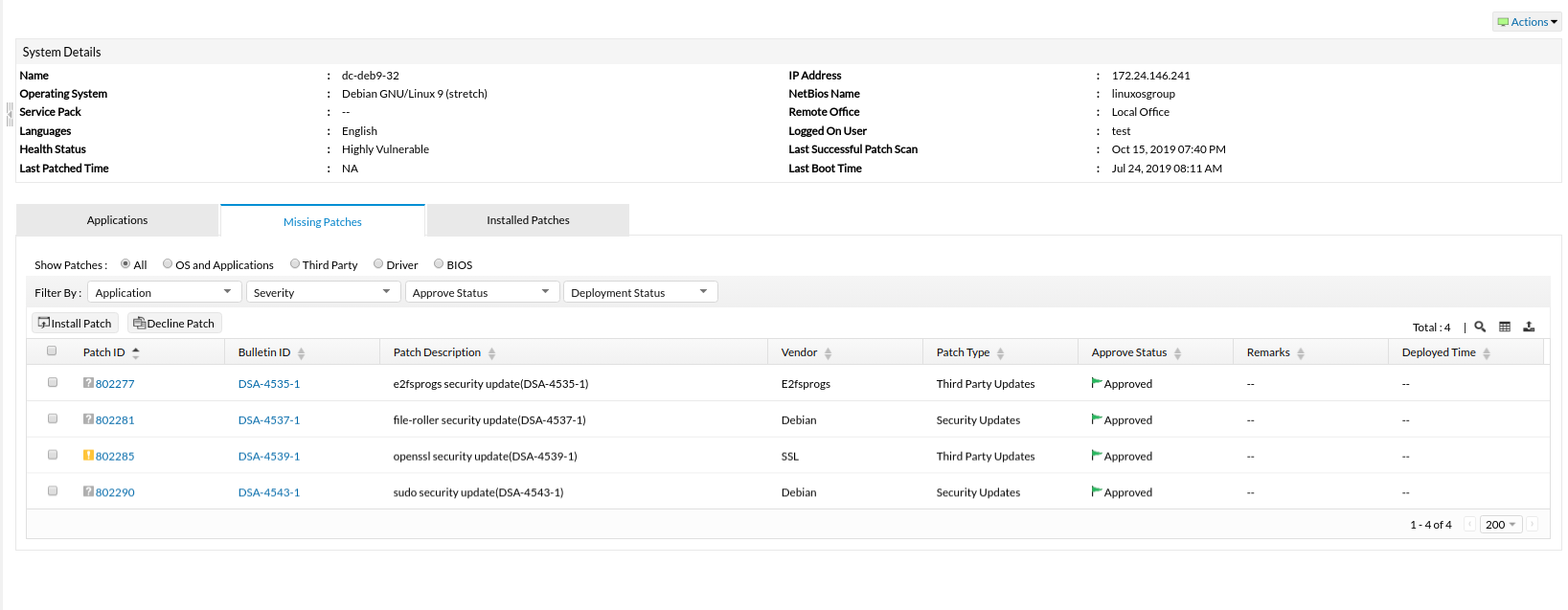

Se a vulnerabilidade foi explorada, o robusto recurso de gerenciamento de patches do Endpoint Central (também disponível como solução autônoma: Patch Manager Plus) pode despachar rapidamente a versão mais recente do sudo e outros patches relevantes para os pontos de extremidade do Ubuntu e Debian.

As atualizações também serão disponibilizadas para implantação em outras grandes distribuições, como RedHat e CentOS, assim que forem lançadas pelos fornecedores associados.

ACS Pro Revendedor Autorizado ManageEngine e Zoho no Brasil.

Fone / WhatsApp (11) 2626-4653.