Andrés Mendoza – ManageEngine

Mendoza é o Engenheiro de Sistemas líder da equipe de consultores técnicos LATAM da ManageEngine, e bateu um papo conosco sobre o que agora se conhece como a linha de tempo de um ataque hacker.

Um ataque como estes é o verdadeiro bicho papão da modernidade, e causa arrepios em qualquer gerente de TI que sabe muito bem os riscos envolvidos. A conversa com o Sr. Andrés Mendoza, trouxe grandes revelações que ajudam a entender de forma mais clara como isso acontece.

O que chamou a atenção sobre o assunto, foi uma pesquisa realizada pela Verizon no final de 2018. A empresa de telecomunicações americana compartilhou a informação de que a gigante maioria dos casos de violação de dados, vazamento de informações ou ataques, diferente do que se pensava não se trata de um atacante que entra, passa um dia ou dois, rouba dados, vende para outra pessoa, ou leva a público logo no mesmo momento. Na verdade 68% dos ataques duram mais de um mês, chegando a durar anos.

Nas palavras do Sr. Mendoza: ” Um dos casos de exemplo é o da cadeia de hoteis marriot, pois, em dezembro de 2018, publicaram uma nota para todos os usuários que parafraseando dizia o seguinte: Desculpem, pois nós fomos hackeados. O nosso banco de dados foi hackeado e os hackers estão dentro de nossa organização desde 2014, e recentemente, descobrimos.

Quatro anos dentro da organização!

Não é uma questão de quantos dados foram comprometidos, mas a pergunta é porque a empresa fica sob ataque por 4 anos e não tem as ferramentas adequadas para identificar o que está acontecendo?

“O que nos leva a questão: Por que grandes empresas ainda não utilizam ferramentas para detectar atividades não usuais dentro da organização? “

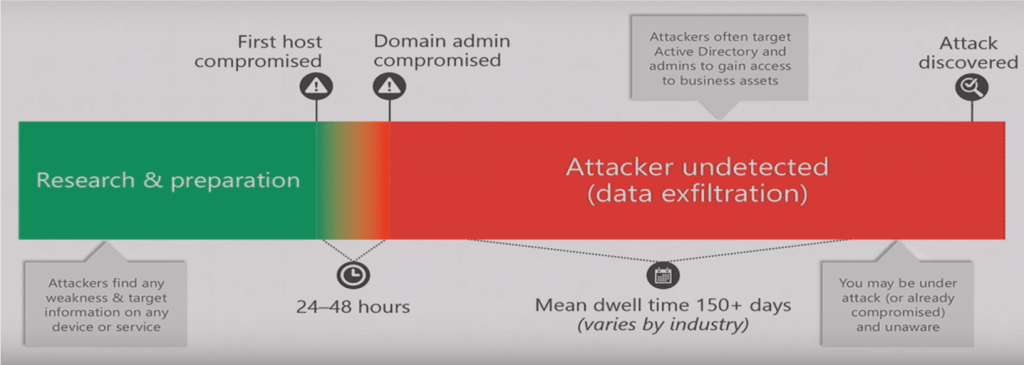

Na apresentação feita no evento da Microsoft Ignite em Orlando em 2016, já era revelada a pesquisa que explicava qual é a linha de tempo de um ataque hacker.

Em primeiro lugar existe uma preparação do atacante. Existe uma pesquisa inicial do seu alvo. Trabalham com engenheira reversa, investigam todas as brechas possíveis, tentam conseguir pelo menos uma credencial. Uma vez que consigam a primeira credencial, por mais simples que seja, depois de entrarem em até 48 horas já conseguem uma posição de administrador na organização.

Uma vez que entra na organização, costuma ficar em média de 3 a 4 meses dentro da rede da organização. Em média, apenas depois deste tempo o atacante começa a publicar ou comercializar os dados obtidos.

Esta informação quebra o paradigma de uma falsa impressão de que o atacante invade e imediatamente começa a divulgar ou comercializar os dados obtidos. E a pergunta que surge, será que há alguém conectado no ambiente de sua empresa agora? Você pode estar sofrendo um ataque neste exato momento e estar completamente desprovido de ferramentas que te auxiliem a detectar este invasor.

Entre em contato conosco e descubra como a ManageEngine pode ajudar a blindar a sua empresa contra mal intencionados.

ACS Pro Revendedor Autorizado ManageEngine e Zoho no Brasil.

Fone / WhatsApp (11) 2626-4653.