Os controles CIS são um conjunto prioritário e prescritivo de práticas recomendadas de segurança cibernética e ações defensivas que podem ajudar a prevenir os ataques mais generalizados e perigosos. Esses controles ajudam as organizações a fortalecer sua defesa cibernética e a apoiar a conformidade em uma era de múltiplas estruturas.

Os controles CIS são mapeados para a maioria das principais estruturas de conformidade, incluindo a Estrutura de Segurança Cibernética NIST, NIST 800-53, NIST 800-171 e série ISO 27000, e regulamentações como PCI DSS, HIPAA, NERC CIP e FISMA.

Eles fornecem uma orientação específica e um caminho claro para as organizações atingirem as metas e objetivos descritos por várias estruturas legais, regulamentares e políticas.

A estrutura do CIS Controls

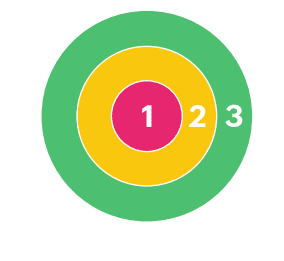

Os controles CIS compreendem um conjunto de 20 ciberdefesas divididas em três categorias distintas: básica, fundamental e organizacional. E esses 20 controles são posteriormente divididos em subcontroles.

Os controles CIS não é uma solução única para todos. Com base na sua organização e maturidade da cibersegurança, você pode planejar e priorizar o implementação de vários controles.

Basic (1-6)

São controles de segurança de propósito geral que devem ser implementado por todas as organizações para garantir prontidão para a defesa cibernética.

Foundational (7-16)

São controles que as organizações devem implementar para combater ameaças técnicas mais específicas.

Organizational (17-20)

São controles menos focados em aspectos técnicos, mas mais focado em pessoas e processos envolvidos na segurança cibernética. Eles operam no mais alto nível e são as principais práticas que devem ser adotado pela organização internamente para garantir a longo prazo maturidade de segurança.

Além do básico, fundamental e organizacional, na versão mais recente dos controles CIS, V7.1, o os controles são atribuídos a grupos de implementação (IGs).

Cada IG identifica quais Subcontroles são razoáveis para uma organização a implementar com base em seu perfil de risco e seus recursos disponíveis.

As organizações são incentivadas a auto avaliar e classificar eles próprios como pertencentes a um dos três IGs para priorizar o Controles CIS para uma melhor postura de segurança cibernética.

Organizações deve começar implementando os subcontroles em IG1, seguido por IG2 e então IG3. Implementação de IG1 deve ser considerada uma das primeiras coisas a serem feitas como parte de um programa de segurança cibernética. CIS refere-se a IG1 como “Cyber Hygiene” – as proteções essenciais que devem ser implementado para se defender contra ataques comuns.

IG1

Organizações com recursos limitados onde a sensibilidade

de dados é baixo, será necessário implementar os subcontroles que

normalmente se enquadram na categoria IG1.

IG2

Organizações com recursos moderados e maior risco

exposição para lidar com ativos e dados mais sensíveis

precisa implementar os controles IG2 junto com IG1. Os subcontroles se concentram em ajudar as equipes de segurança a gerenciar informações confidenciais do cliente ou da empresa.

IG3

Organizações maduras com recursos significativos e altos

exposição ao risco para lidar com ativos críticos e dados precisam

implementar os subcontroles sob a categoria IG3 ao longo

com IG1 e IG2. Os subcontroles que ajudam a reduzir o

impacto de ataques direcionados de adversários sofisticados

normalmente caem em IG3.

GRUPO DE IMPLEMENTAÇÃO 1

Uma organização com recursos limitados e exposição a riscos

Subcontroles CIS para softwares pequenos, comerciais ou de home office

ambientes onde a sensibilidade dos dados é baixa, normalmente enquadrados em IG1. IG1 representa higiene cibernética básica para todas as organizações, incluindo aquelas em IG2 e IG3.

GRUPO DE IMPLEMENTAÇÃO 2

Uma organização com recursos moderados e maior exposição a riscos

Subcontroles CIS (salvaguardas) focados em ajudar as organizações a lidar com mais ativos e dados sensíveis. As salvaguardas IG2 também devem ser seguidas pelas organizações no IG3

GRUPO DE IMPLEMENTAÇÃO 3

Uma organização madura com recursos significativos e exposição de alto risco

Subcontroles CIS (salvaguardas) são necessários para organizações que lidam com ativos e dados. IG3 abrange salvaguardas em IG1 e IG3.

Soluções ManageEngine

O pacote de soluções de gerenciamento de TI da ManageEngine irá ajudá-lo a atender aos requisitos de controle CIS, no planejamento cuidadoso e no desenvolvimento de uma melhor da classe de segurança para alcançar uma melhor higiene cibernética.

Na segunda parte, iremos falar sobre os Basics CIS Controls e como implementá-los. Enquanto isso, você pode conferir nosso catálogo de soluções para cibersecurity clicando no botão abaixo. Conte sempre com o apoio da equipe ACS Pro.

ACS Pro Revendedor Autorizado ManageEngine e Zoho no Brasil.

Fone / WhatsApp (11) 2626-4653.